MQTT (mosquito com Debian e MQTT Explorer)

O que é MQTT?

MQTT é a sigla de Message Queuing Telemetry Transport. Ele é um protocolo de mensagens utilizado principalmente para IoT (Internet das Coisas). Desenvolvido inicialmente pela IBM no fim dos anos 90 para integrar sensores no ramo petrolífero e de satélites, tornou-se aberto em 2014.

A grande vantagem do uso deste protocolo sob os demais é a sua característica de ser leve e econômico, conseguindo bom desempenho, mesmo em redes ruins.

O MQTT funciona com um modelo de Publicação e Assinatura, em que um servidor centraliza as mensagens. Esse servidor é chamado de Broker. Os vários clientes consomem as mensagens.

Em inglês, chamamos de Subcriber (subscritor) e Publisher (publicador) os clientes que se conectam ao broker. Eles desempenham as funções básicas de comunicação entre as diversas entidades de uma rede MQTT. Podemos considerar, para exemplo, os Publishers como sensores, que enviam informações ao Broker e os Subscribers como clientes diversos que irão consumir as informações, como um interruptor eletrônico.

As informações enviadas para o Broker são chamadas de Tópicos e são divididas de acordo com as necessidades da rede. Podemos usar como exemplo de Tópicos, os diversos recursos organizados em uma casa automatizada. Veja abaixo:

Transferir uma VM da Azure para o VMWARE usando o VMWARE CONVERTER

Nesta dica, vamos ver como fazemos para criar uma cópia de uma Máquina Virtual localizada na Microsoft Azure para um servidor VMWARE. Me deparei com este processo pois precisava criar uma máquina de teste para um servidor nosso. Como tinha espaço sobrando no meu VMWARE, achei mais barato copiar a máquina da Azure do que criar uma cópia lá.

Para efeito de registro, utilizo o VMware Vcenter Server 5.0.0 e o VMware Converter Standalone 6.1. Já usei esta mesma tática para converter uma VM para o Hypervisor. A máquina a ser copiada usa um Linux Debian 8 (Jessie).

Vamos ao processo.

ESPEASY – GUIA CONFIG DETALHADA

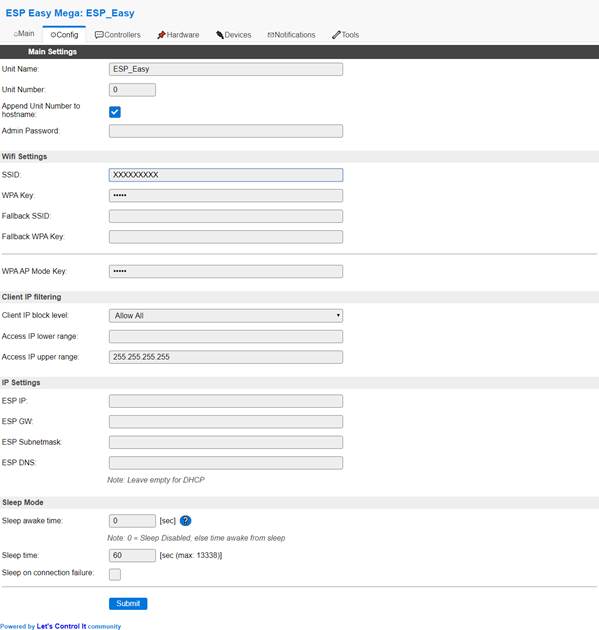

Continuando com o detalhamento do ESPEASY, hoje apresento a guia CONFIG. Nela estão as principais configurações básicas para o funcionamento do ESPEASY. Veja abaixo com mais detalhes:

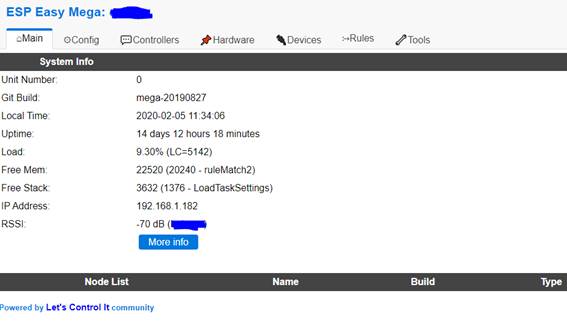

ESPEASY – Guia MAIN detalhada

Nesta sequência de dicas rápidas para o ESPEASY, irei detalhar cada item dos menus do ESPEASY. Quero poder explicar em mais detalhes muitos macetes que aprendi usando este software incrível, bem como esclarecer a organização dos recursos. Iremos começar, é claro, pelo menu principal da aplicação que é aberto assim que iniciamos a interface WEB do ESPEASY, a guia MAIN.

Abaixo segue uma imagem:

Criando um QUIOSQUE WEB com RASPBERRY PI

Neste artigo iremos ver os passos para criar um QUIOSQUE (tela com informações, página WEB, imagem, etc) com um RASPBERRY PI. Essa solução é bastante útil, já que podemos aproveitar este aparelho extremamente barato, fácil de esconder e fácil de manter para apresentar as mais diversas informações em TVs, projetores e demais.

Para o nosso exemplo, iremos usar um RASPBERRY PI ZERO W, mas nada impede você de usar qualquer RASPBERRY PI. Eu tinha um Zero sobrando e quis aproveitá-lo. É claro que o desempenho usando um modelo mais avançado melhora muito, mas para exibir páginas estáticas o PI Zero é perfeito.

Instalando o RASPBIAN

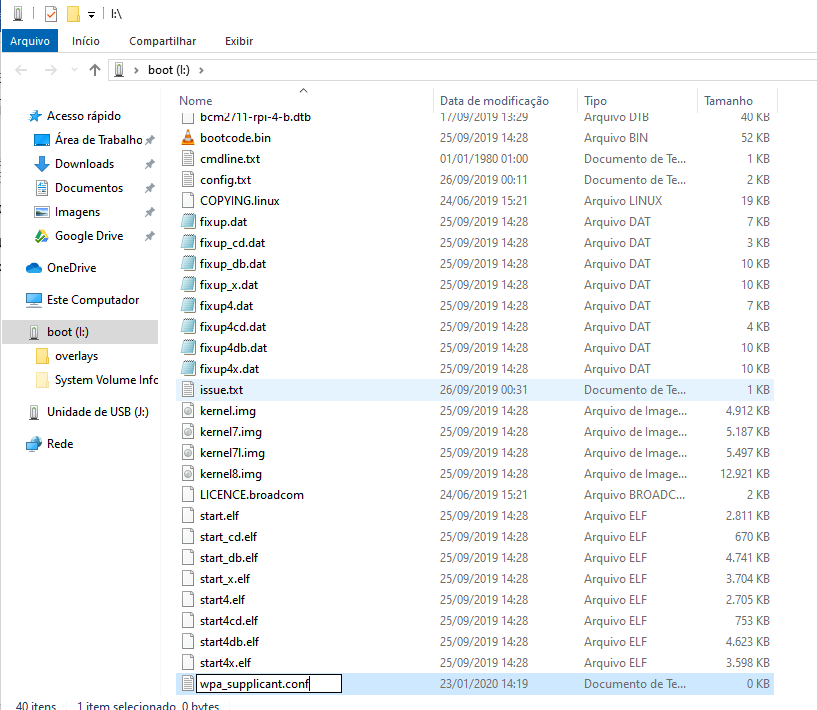

Configurar a rede WI-FI no RASPBIAN BUSTER com wpa_supplicant.conf

Uma maneira muito fácil de configurar a rede WI-FI em um RASPBIAN (DEBIAN para o Raspberry PI) é utilizar um arquivo de configuração com os dados da sua conexão. Logo após a criação do cartão SD com o sistema, crie um arquivo texto na unidade BOOT com o seguinte nome: wpa_supplicant.conf:

Habilitar o SSH no RASPBIAN (Buster – Release Setembro 2019)

Desde novembro de 2016, o RASPBIAN vem por padrão com o SSH desabilitado. Usar um Raspberry PI sem um monitor é uma tarefa muito comum para este dispositivo, portanto precisamos da conexão remota.

Com esta dica, podemos habilitar o SSH de forma muito rápida. Para tanto, devemos entrar no console do RASPBERRY e digitar o seguinte comando:

$sudo raspi-config

A seguinte tela será exibida:

Inventário de desktops e notebook com FUSION INVENTORY e GLPI

O GLPI, além de gerenciar todos os incidentes de TI, pode desempenhar um papel de centralizador diversas informações importantes para a área. Uma das mais fundamentais está relacionada ao parque de máquinas da empresa. Com o GLPI podemos realizar o inventario automático de todos os equipamentos da Empresa e manter tudo em um só lugar. Para estender essa funcionalidade, usamos um plugin no GLPI chamado FUSION INVENTORY.

Neste artigo iremos instalar o FUSION e realizar um inventário de algumas máquinas para testar a ferramenta.

Para mais informações sobre a instalação do GLPI, acesse esse link:

http://ajudadigital.com.br/index.php/linux/152-instalando-o-glpi-9-4-3-no-debian-10

Para informações sobre instalação do DEBIAN, acesse esse link:

http://ajudadigital.com.br/index.php/linux/148-instalando-o-debian-10

Para informações sobre como instalar um LAMP, acesse esse link:

http://ajudadigital.com.br/index.php/linux/150-como-instalar-um-lamp-no-debian-10-buster

Autenticação do GLPI 9.4.3 no Active Directory

A utilização de um sistema de gestão de incidentes em uma organização melhora muito a sistemática de um departamento. Melhora o controle, os fluxos de trabalho e principalmente a organização das pessoas. O GLPI é de longe um dos melhores softwares para gestão de incidentes. Neste artigo iremos tratar do acesso ao GLPI e da integração que pode ser feita no Active Directory (AD) para autenticação de usuários.

Para mais informações sobre a instalação do GLPI, acesse esse link:

http://ajudadigital.com.br/index.php/linux/152-instalando-o-glpi-9-4-3-no-debian-10

Para informações sobre instalação do DEBIAN, acesse esse link:

http://ajudadigital.com.br/index.php/linux/148-instalando-o-debian-10

Para informações sobre como instalar um LAMP, acesse esse link:

http://ajudadigital.com.br/index.php/linux/150-como-instalar-um-lamp-no-debian-10-buster

O acesso ao GLPI (via navegador, obvio), quando ele está recém instalado, pode ser feito através dos usuários de administração do sistema, como o usuário GLPI. Porém, estes usuários, como o nome sugere, são usuários de administração e não devem ser usados para uso normal. A maior parte das empresas já tem um repositório de usuários e provavelmente usam o repositório dos produtos da Microsoft, conhecido como Active Directory (AD). Iremos conectar nosso GLPI ao AD para que o acesso ao sistema seja feito usando o usuário da rede.

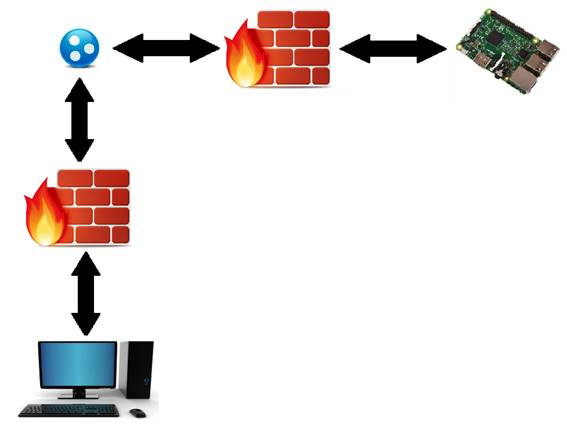

Acessar um computador atrás de um firewall sem redirecionamento de portas usando HAMACHI

Este post é bastante específico para um caso que eu tive recentemente: precisava acessar um RASPBERRY PI que eu tenho em casa com o cliente de torrente TRANSMISSION para deixar alguns arquivos baixando. Infelizmente a internet de casa não permite eu ter um IP válido na internet (estou atrás de um NAT da operadora) e não sei nem se eles fariam algum redirecionamento para mim. Foi aí que eu lembrei do HAMACHI. Eu já o uso a muito tempo para jogar em rede, mas me ocorreu que poderia usá-lo para este meu fim. O HAMACHI cria uma rede entre os dispositivos, passando pela rede deles, permitindo o acesso através de um firewall.

Com ele podemos acessar qualquer computador que esteja atrás de um firewall como se estivéssemos na mesma rede que ele. Escolhi O HAMACHI pois ele tem suporte a Linux e é muito fácil de usar.